(Fotos) La lluvia no detiene al Mercat de Nadal de Es Mercadal

Los actos han tenido que trasladarse al Recinte Firal...

Los actos han tenido que trasladarse al Recinte Firal...

El propio fabricante ha confirmado que el producto ha sido manipulado y que uno de los lotes es falso...

Los delincuentes se hacen pasar por agentes profesionales para obtener datos personales a través de enlaces maliciosos...

HORECA Menorca pasará a celebrarse cada dos años y celebrará su cuarta edición del 17 al 19 de marzo...

Cada año, el catálogo de tendencias cambia y se adapta a los gustos de los niños y a las novedades del mercado...

Muchos objetos que tenemos en casa pueden transformarse en decoraciones navideñas con un poco de imaginación...

Emergencias activa el aviso desde las 12.00 horas...

Las tres navieras han solicitado entrevistas con los responsables de cada Consell Insular...

Se centrará en impartir las familias educativas de hostelería y turismo...

El acuerdo permite crear un parque infantil y una pequeña zona verde, y prevé restaurar el muro exterior del recinto...

El Consell ha detallado este viernes las nuevas medidas del servicio, que incluyen tramitar la cita previa sol...

Sobre la base de la sobreocupación y acogida de los menores migrantes, se repartirán entre los cuatro consells un tota...

Estos cambios se manifiestan en forma de incomodidad, irritación y un aspecto apagado que resulta difícil de recuperar...

Entrevista a Joan Pons i Pons, que ha publicado su última novela, El perro de Camus, con la editorial menorquina Llentr...

Los actos previstos para los días 20 y 21 de diciembre se trasladan al fin de semana del 3 y 4...

Anike Castillo, de 11 años, gana el concurso de dibujo de la felicitación navideña ...

Influye en nuestro bienestar físico y emocional...

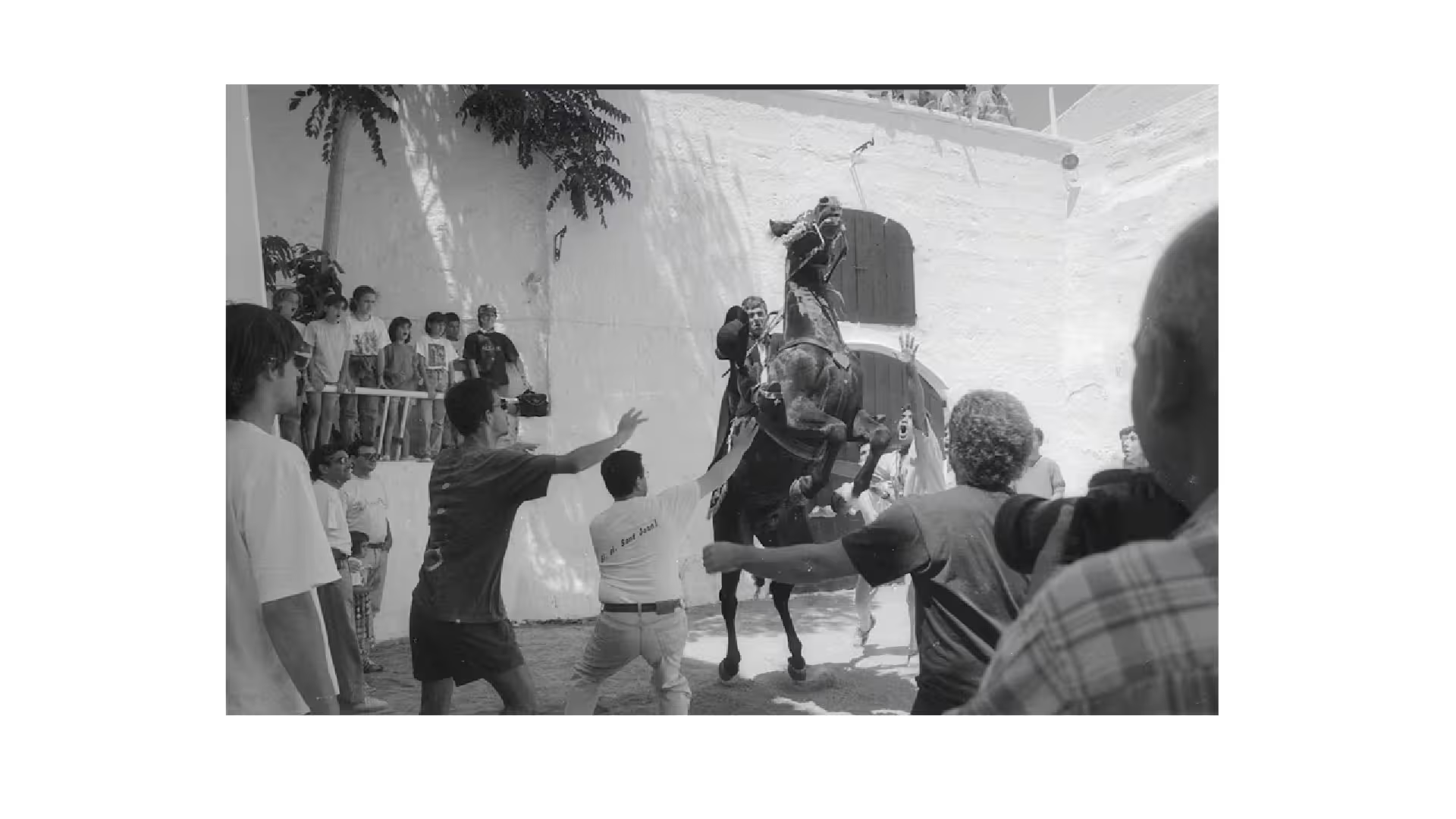

El fondo de la primera fotógrafa profesional menorquina conservado por el Arxiu reúne más de 74.500 imágenes y docum...

El equipo de Bep Llorens se ha impuesto al Emalsa en el tie break (3-2) y mantiene el liderato...

Los menorquines visitan este domingo al Melilla Ciudad del Deporte con el objetivo de seguir creciendo en la Primera FEB...

El equipo de Lluís Vidal, pese a adelantarse en el marcador, cae goleado ante el Platges de Calvià (4-1)...

Un artículo de Victoria Florit...

Un artículo de Miguel Lázaro...

Un artículo de Jaume Santacana...